Cypherdog Encryption

37,00zł – 50,00zł z VAT

Cena dotyczy miesięcznego okresu rozliczeniowego

Zagrożenia w cyberprzestrzeni

E-mail to jedna z najpopularniejszych form komunikacji

elektronicznej. Podobnie jak większość usług cyfrowych, jest podatna na: cyberataki, które mogą skutkować nieuprawnionym dostępem do skrzynki pocztowej i ujawnieniem informacji poufnych. W przypadku nieautoryzowanego użycia zhakowanej skrzynki e-mail, odbiorcy wiadomości nie mogą zweryfikować

tożsamości nadawcy.

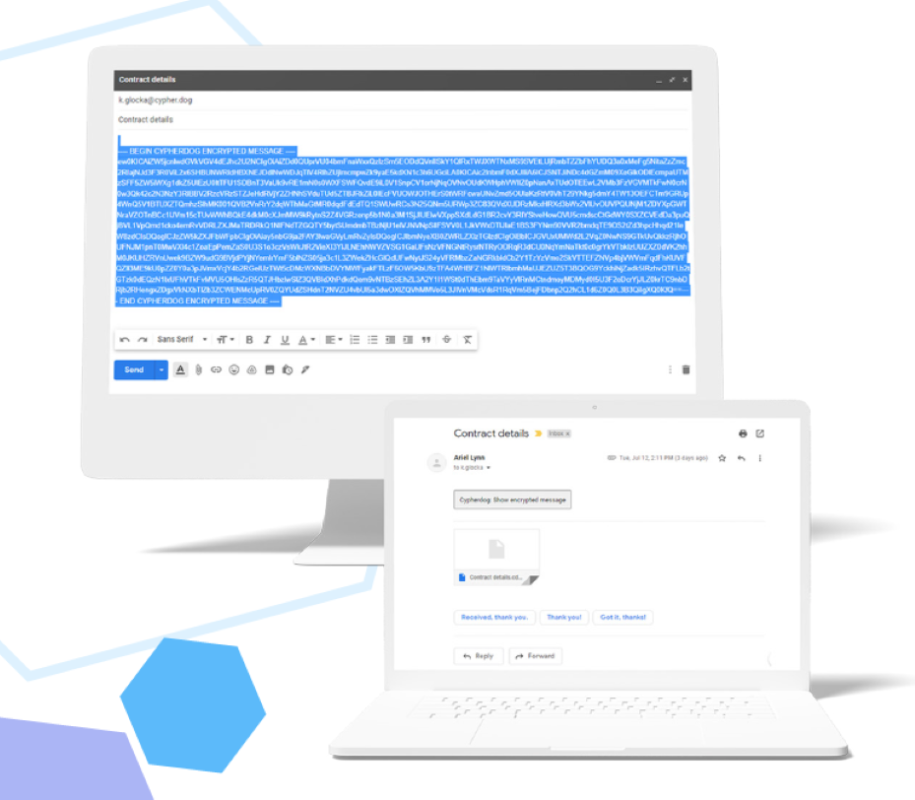

Cypherdog to kompleksowe rozwiązanie dla obu zagrożeń. Z jednej strony zapewnia szyfrowanie wiadomości (ukrywanie treści przed nieautoryzowanymi osobami); z drugiej pozwala odbiorcy na zweryfikowanie tożsamości nadawcy.

Chronimy Cię przed

• szpiegostwem gospodarczym

• wyciekami danych

• nową generacją ransomware z mechanizmem podwójnego

wymuszenia

• invoice hacking

• business e-mail compromise (#BEC) odbiorcy wiadomości nie mogą zweryfikować tożsamości nadawcy

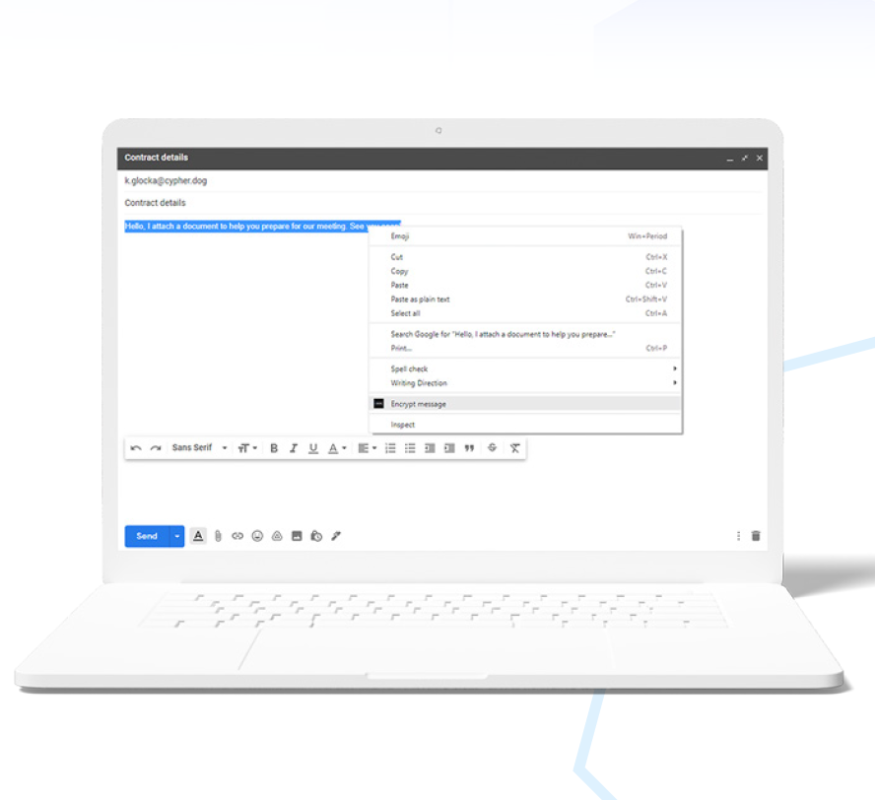

Jak to działa

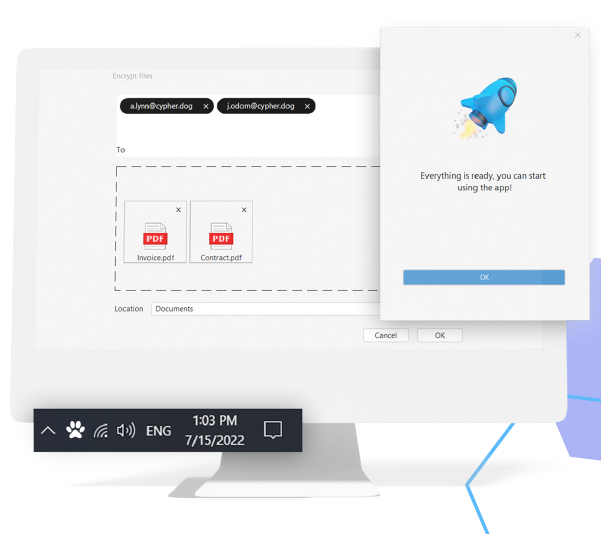

Jedno kliknięcie. Kompletna ochrona. Cypherdog E-mail Encryption pozwala zaszyfrować i odszyfrować dowolny tekst lub plik i wysłać je za pomocą dowolnego medium, w tym pocztę elektroniczną wspieraną przez wtyczki do Chrome i Edge dla Gmaila i AddIns w Outlook. W przypadku nieautoryzowanego użycia zhakowanej skrzynki e-mail, odbiorcy wiadomości nie mogą zweryfikować tożsamości nadawcy.

Możesz wysyłać i odbierać zaszyfrowane pliki i wiadomości za pomocą dowolnego webowego lub natywnego klienta poczty elektronicznej lub Slack, WeTransfer, Google Drive lub dowolnej innej metody komunikacji. Zawsze masz pewność, że tylko autoryzowany odbiorca będzie miał dostęp do odszyfrowanej treści.

Wspieramy w zapewnieniu zgodności z RODO, ustaw o prywatności, dyrektywy D KNF, KSC, wdrożeń ISO 2700x i innymi regulacjami prawnymi.

Przyjazny interfejs użytkownika

Oprogramowanie Cypherdog skupia się na prostocie i łatwości użytkowania. W trakcie instalacji, program poprosi o hasło do twojego klucza prywatnego i pozwoli na wykonanie jego kopii zapasowej (w postaci pliku zapisywanego lokalnie lub na urządzeniu USB, zaś w wersji Business wykonywany jest automatycznie na serwerze firmy). Po zakończeniu instalacji można szyfrować wiadomości i załączniki oraz wysyłać je natychmiast za pośrednictwem poczty e-mail. W przypadku nieautoryzowanego użycia zhakowanej skrzynki e-mail, odbiorcy wiadomości nie mogą zweryfikować tożsamości nadawcy.

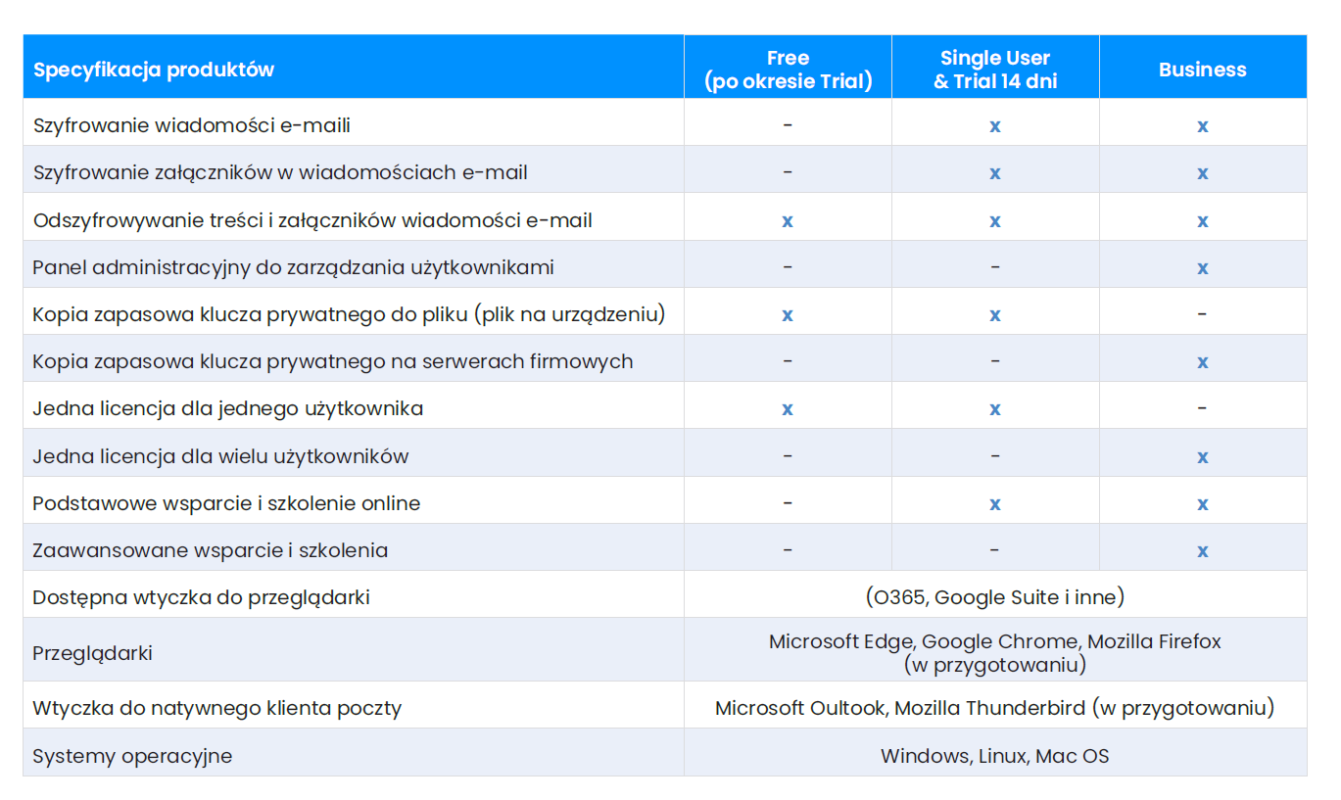

| Licencja: | Single User, Business |

|---|

Podobne produkty

Wszystkie produkty

Poczta email IceWarp on Cloud – Oferta dla Przedsiębiorstw (od 10 do 1000 użytkowników)

Wszystkie produkty

Wszystkie produkty

SOPHOS EndPoint – Central Intercept X Advanced + XDR + MTR (Advanced)